TLSとは何ですか?

トランスポートレイヤーセキュリティ(TLS)プロトコルの基本を理解し、それがあなたの組織にどのように役立つかを学びましょう。

TLSとは何ですか?

TLSはTransport Layer Securityの略です。 つまり、インターネット閲覧、ウェブメール、ビデオ会議などのウェブベースの通信において、プライバシーとデータの完全性を維持する暗号プロトコルです。 より簡単に言えば、ハッカーがオンラインデバイスとアプリケーション間の接続をハイジャックするリスクを軽減するために、暗号化アルゴリズムを使用しています。

セキュリティプロトコルであるTLSの名前は、Open Systems Interconnection(OSI)モデルに由来します。 OSIモデルは、ネットワーク通信がどのように機能するかを示す概念的な枠組みで、7つのレイヤーに分類されています。 TLSは主にトランスポート層で動作し、2つのエンドポイント間の安全な通信を可能にします。 また、ウェブ閲覧用のHTTP(Hypertext Transfer Protocol)や電子メール用のSMTP(Simple Mail Transfer Protocol)などのアプリケーション層プロトコルのセキュリティも確保しています。

全体として、TLSプロトコルには3つの主要な機能があります:

- 暗号化: TLS暗号化は、転送中の機密データを隠し、不正アクセスから保護します。 言い換えれば、安全な接続を確立し、2つ以上の当事者が安全に情報を交換できるようにします。

- 認証: 取引に関わるすべての関係者が本人であることを保証します。 例えば、インターネットブラウジングの場合、ブラウザがウェブサイトやウェブサーバーの信頼性を確認します。

- 整合性: TLSは、データが第三者によって偽造されたり改ざんされたりしていないこと、そしてすべての情報が意図したとおりに宛先に届いていることを検証します。

SSLとは?

SSLとは、Secure Socket Layerの略で、Transport Layer Securityの前身です。 TLSと同様、ウェブサイトを認証し、暗号化された接続を通じて安全な通信を可能にするインターネットセキュリティプロトコルです。

Netscapeというコンピューターサービス会社が1995年にオリジナルのSSLプロトコルを開発しました。 しかし、セキュリティ上の欠陥が目立ったため、このバージョンは公開されませんでした。 その後2回の繰り返しを経て、インターネット技術タスクフォース(IETF)は1999年に最初のTLSプロトコルを提案しました。

IETFはもともとTLS 1.0をSSL 3.1として開発しました。 同社はNetscapeとの問題を避けるためにブランド名を変更しましたが、業界の多くはいまだにTLSを以前の名前で呼んでいます。 TLS/SSL暗号化など、2つの組み合わせが見られることもあります。

TLSとSSLの違いは何でしょうか?

混同されがちですが、この2つのプロトコルはいくつかの重要な理由で大きく異なっています:

- 暗号スイート : TLSは、Secure Socket Layerと比較して、より幅広い暗号スイートを提供している。 要するに、暗号スイートとは、安全な通信を確立するために使用するアルゴリズムのセットです。 TLSはより柔軟性があり、ユーザは自分のセキュリティ要件や好みに最も適したスイートを選択することができます。

- セキュリティ: TLS暗号化はSSL暗号化よりもはるかに強力で、各バージョンは前バージョンより改良されています。 例えばTLS 1.3では、古い暗号アルゴリズムや安全でない機能が削除され、完全な前方秘匿が導入されました。 要するに、完全な前方秘匿性とは、各セッションの鍵が一意であり、独立して導出される暗号システムの機能であり、1つの鍵の漏洩が過去または将来の通信を危険にさらすことがないことを保証します。

- 互換性: TLSはSSLと下位互換性を持つように設計されています。 これにより、古いバージョンのSSLを使用しているシステムと、新しいTLSプロトコルを使用しているシステムとの通信が可能になります。

実際のところ、SSLプロトコルのすべてのバージョンは何年も前から非推奨となっており、もはや適切な保護は提供されていません。 対照的に、TLSは現在、インターネットのデフォルトの暗号化プロトコルとなっています。 実際、米国国立標準技術研究所(NIST)は、すべての政府のTLS サーバーおよびクライアントでTLS 1.2をサポートするように要請しており、政府機関には近い将来にTLS 1.3を採用するよう推奨しています。

なぜTLSプロトコルを使うのか?

TLS暗号化は、主にウェブアプリケーションやウェブサイトをデータ漏洩やその他の攻撃から保護するためのものです。 TLSプロトコルがなければ、未知の第三者がログイン情報、クレジットカード情報、個人情報などの機密データを簡単に傍受し、読み取ることができます。 クライアントとウェブアプリケーションがTLSをサポートするようにすることで、両者間で送信されるデータが安全なアルゴリズムで暗号化され、権限のないユーザーには読み取れないようになります。

トランスポート層セキュリティの利点

TLSは、以下のような多くのユースケースにおいて重要な資産です:

- セキュリティの強化: 暗号化されたTLS接続により、ハッカーによる機密データの盗聴、改ざん、傍受を防ぐことができます。

- 認証の改善 : TLSは、トランザクションに関与するクライアントとサーバ双方の身元を検証するメカニズムを提供します。 これは中間者攻撃を防ぐのに役立ち、クライアントが正規のサーバと通信していることを保証します。

- 顧客の信頼を得る: TLS接続を使用することで、ユーザのブラウジングセッションは完全に保護され、プライベートであることが保証されます。 これにより、新規口座開設やオンライン購入の際に、顧客が安心して個人情報や支払い情報を共有できるようになります。

- 検索エンジン最適化(SEO)の強化 : Googleは、検索エンジンのアルゴリズムにウェブサイトのセキュリティを考慮しています。 その結果、TLSプロトコルはユーザを保護するだけでなく、結果ページにおける貴社ビジネスの可視性を向上させます。

TLSの暗号化の仕組みとは?

TLSは、コンピューターや携帯電話などのクライアントデバイスとウェブサーバとの間に安全な接続を確立します。 セッションを暗号化する前に、まず接続を認証します。 言い換えれば、ウェブサーバが正当なものであり、機密データを盗もうとする偽者ではないことを保証します。

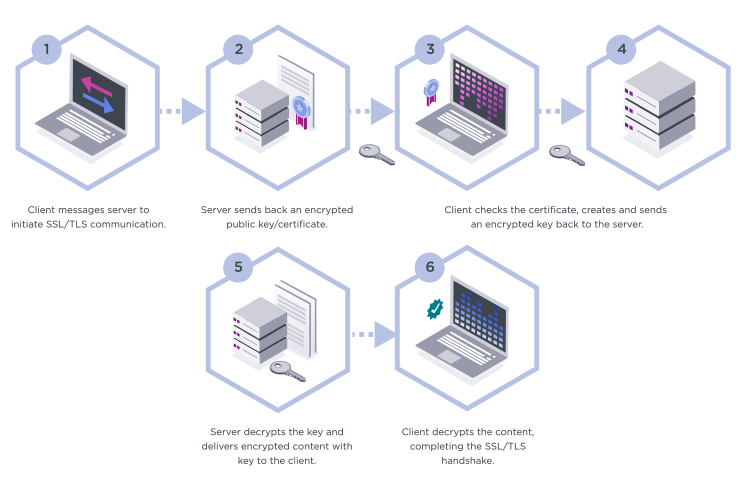

このプロセスは「TLSハンドシェイクプロトコル」と呼ばれ、クライアントが宛先サーバに最初のメッセージを送信するところから始まります。 サーバはその真正性を証明する情報で応答し、両者が確認された後、鍵交換を行います。 簡単に言うと、これは暗号化されたTLS接続を確立し、両者間の安全な通信を可能にします。

このようなことは、3つの基本的な要素なしには不可能です:暗号、デジタル証明書、公開鍵基盤(PKI)。ひとつひとつ分解してみましょう。

暗号化: 対称暗号化と非対称暗号化

簡単に言えば、暗号とは通信を保護し、第三者には解読できないようにする技術です。 暗号化はこのプロセスの重要な側面であり、暗号アルゴリズムを使用して平文データを暗号文に変換し、情報を隠蔽します。

暗号技術もまた「鍵」と呼ばれるデジタル資産に依存しており、これは通信を暗号化および復号化するための秘密の道具のようなものです。 公開鍵は誰もが知っているもので、データの暗号化に使われます。一方、秘密鍵はある関係者だけが知っているもので、復号化を担当します。

トランスポートレイヤーセキュリティは、2つの異なるタイプの鍵ベースの暗号化技術を使用します:

- 対称暗号化は、対称暗号技術とも呼ばれ、データの暗号化と復号化の両方に同じ鍵を使用します。

- 非対称暗号化は、公開鍵と秘密鍵の両方を使います。 その両方がなければ、暗号化されたデータをスクランブル解除することはできません。

対称暗号の方が効率的な場合が多いですが、1つの鍵だけに信頼を置くのは危険です。 非対称暗号化の利点は、2つの鍵を数学的に結びつけることで、悪意ある行為者が暗号を解読することをより困難にすることです。

デジタル証明書

デジタル証明書は、公開鍵の所有権を証明する電子ファイルです。 コード署名、文書署名、電子メールなど、さまざまなユースケースに対応するさまざまなタイプがあります。

ウェブブラウザーは、クライアントとサーバ間の安全な接続を識別し確立するためにTLS証明書を使用します。 それぞれが特定のドメインやエンティティに一意に関連付けられ、一種のデジタルIDカードとして機能します。 したがって、TLS証明書は認証メカニズムと考えることができます。

クライアントがサーバとの接続を開始すると、サーバはデジタル証明書を送信します:

- ドメイン名と所有者

- 使用しているTLSのバージョン

- 証明書の発行日および有効期限

- 公開鍵

- 発行する認証局(CA)とデジタル署名

検証後、両者は共有秘密鍵を生成します。 この鍵は、ハンドシェイク中に交換される各メッセージのメッセージ認証コード(MAC)を計算するために使われます。 MACを比較することで、クライアントとサーバは、メッセージが転送中に改ざんされていないことを確認し、認証プロセスをさらに強固なものにします。

公開鍵暗号基盤(PKI)

公開鍵インフラストラクチャとは、電子証明書を作成、管理、保管、配布、失効させる役割、ポリシー、技術、手続きを指します。 簡単に言えば、PKIとは、個人、ドメイン、組織のいずれであっても、公開鍵をそれぞれのIDに結びつけるシステムです。

重要なことは、組織がTLS証明書を取得できるのは、Entrustのような公認の認証局(CA)からのみであるということです。 CA は、要求者の身元を検証し、電子証明書を発行し、その秘密鍵を使用して電子署名を行う 責任を負う信頼できるエンティティです。

このデジタル署名は、真正性と完全性を暗号的に証明する役割を果たします。 さらに、ウェブブラウザーなどの受信者は、広く配布され、信頼できるルートストアにあらかじめインストールされているCAの公開鍵を使用して署名を復号化することにより、証明書の有効性を検証することができます。

TLSハンドシェイクプロトコルのステップ

TLSハンドシェイクは、クライアントとサーバが交換する一連のメッセージです。 プロセスの正確な手順は、使用する暗号アルゴリズムや、各パーティがサポートする暗号スイートによって異なります。 しかし、これらの要因に関係なく、すべてのTLSハンドシェイクは非対称暗号を使いますが、すべてが対称暗号を使うわけではありません。 つまり、セッション鍵の生成に秘密鍵を使うとは限らないのです。

一般的に、ほとんどのハンドシェイクは次のような基本的なステップを踏みます:

- クライアントデバイスは、どのTLSプロトコルと暗号スイートをサポートしているかという情報を含む「Client Hello」メッセージをウェブサーバに送信します。

- サーバは「Server Hello」メッセージで応答します。 これには、公開鍵を含む対応するTLS証明書も含まれます。

- その信頼性を確認するために、クライアントはサーバのTLS証明書を、それを発行した認証局でチェックします。 これにより、そのサーバが主張通りのものであり、実際のドメイン所有者によって運営されていることが確認されます。

- 検証されると、クライアントはプレマスター秘密鍵(セッション鍵とも呼ばれる)を生成します。

- ウェブサーバは、自身の秘密鍵でセッション鍵を復号します。

- 最後に、鍵の交換が完了すると、両当事者は安全な接続を持つことになります。

TLSはウェブアプリケーションのパフォーマンスにどのような影響を与えるのか?

最新のTLSバージョンは、ウェブアプリケーションにほとんど影響を与えません。 TLSハンドシェイクプロトコルは時間がかかり複雑に見えるかもしれませんが、実際には数秒で行われます。

スムーズなパフォーマンスを確保するために、TLS False Startのように遅延を軽減する技術もあります。 これにより、サーバとクライアントはハンドシェイクが完了する前にデータを送信することができます。 TLSセッション再開のような他のオプションは、以前に通信したことがある場合、当事者が省略されたハンドシェイクを使うことを可能にします。

証明書管理とは?

証明書管理は、デジタル証明書が生成、保管、保護、移転、使用、失効されるプロセスです。 これには、電子証明書のライフサイクル管理に必要なすべてのポリシー、技術、手順が含まれます。

これはなぜ重要なのでしょう? 暗号資産が常に安全であることを保証するからです。 期限切れや危殆化した証明書など、証明書管理の不備は、データ漏洩、中間者攻撃、サービス停止につながる可能性があります。

幸運なことに、Entrustを使えば、上から下まで作業を簡素化することができます。 当社のソリューションには、すべてのデジタル証明書の完全な管理プラットフォームである、Entrust Certificate Services Platformがあります。 監視を簡単かつ直感的に行うことができ、複数のCAのライフサイクル全体を一元管理することができます。

TLS証明書の取得方法

TLS証明書の取得は簡単なプロセスです。 必要な証明書の種類がわかったら、認証局に証明書署名要求(Certificate Signing Request)を提出するだけです。

Entrustでは、幅広いTLS/SSL証明書への柔軟かつ便利なアクセスを提供し、組織にとって最適な選択ができるようにします。 当社は認証局セキュリティカウンシルとCA/ブラウザーフォーラムの創立メンバーであり、それは暗号に関して業界の最前線にいることを意味します。